Компанія Cisco підготувала щорічний огляд сегмента кібербезпеки. Серед головних тенденцій Cisco Talos Year in Review показав, що у 2023 році знову активізувалися зловмисники, які використовують програми-вимагачі.

Cisco Talos є однією з найбільших організацій з аналітики загроз у світі. Щорічний звіт Talos Year in Review висвітлює чимало інформації про поточні тенденції та майбутні загрози, які можна очікувати у 2024 році. Девід Лібенберг (David Libenberg), керівник відділу стратегічного аналізу Cisco Talos, відповідає в Cisco за аналіз найпотужніших кібератак, а також тенденції в ландшафті загроз. Він розповідає про особливості цьогорічного звіту, і про те, як організаціям посилити свій захист у 2024 році.

Кібербезпека — це сфера, яка дуже швидко розвивається та змінюється. Проведення ретроспективного аналізу допомагає проаналізувати ці зміни в теперішньому перебігу подій, а також передбачити майбутнє.

Програми-вимагачі знову на піку

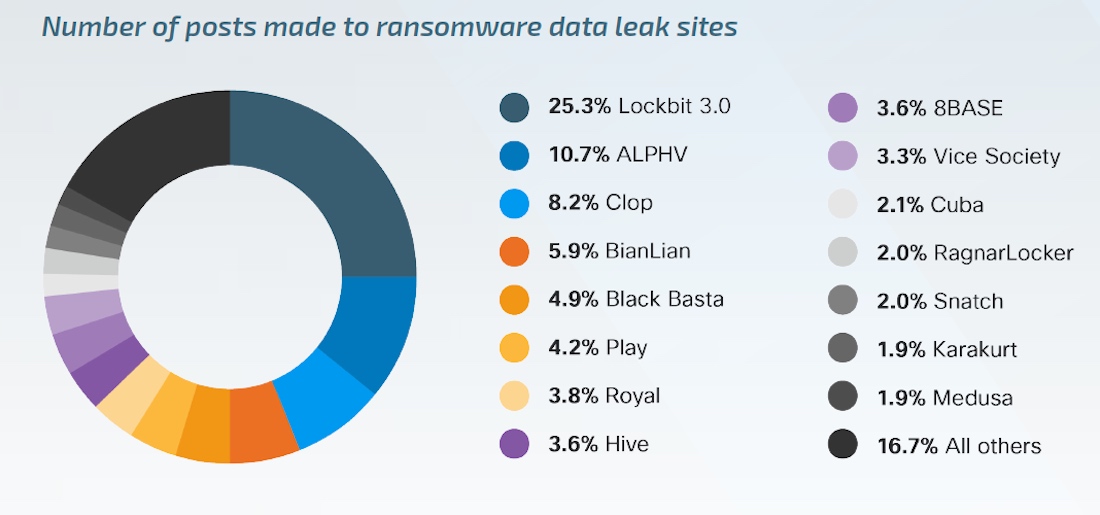

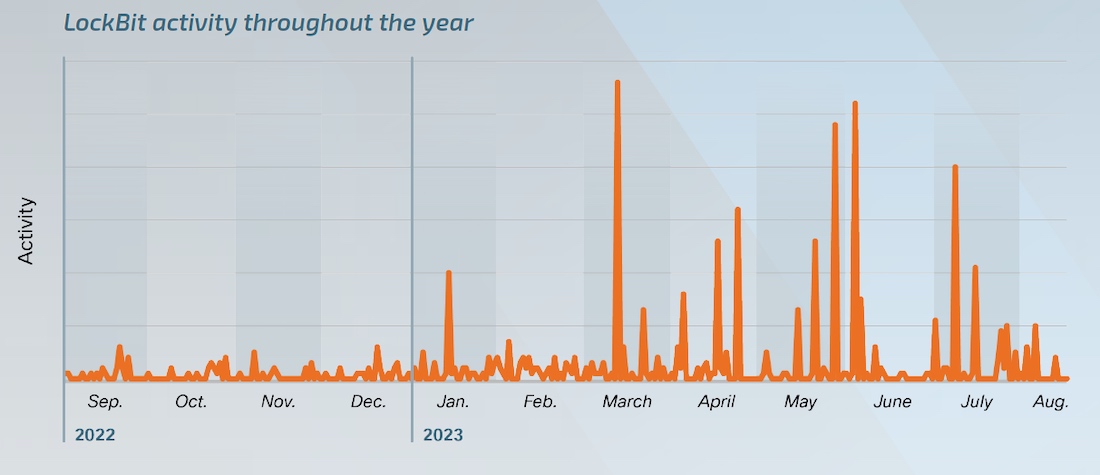

Цього року програми-вимагачі знову є головною загрозою. Найактивнішою групою, як і минулого року, залишається LockBit. Ще три — ALPHV, Clop та BianLian — теж дуже помітні. Ці групи застосували кілька вразливостей Zero Day на різних платформах. Це те, що можна віднести до категорії APT — просунутих постійних загроз. Цікава тенденція: Clop продемонстрував високий ступінь підготовки та забезпеченості ресурсами.

Одним з важливих трендів є те, що чимало відомих груп програм-вимагачів, наприклад, Babuk, BianLian й Clop, перейшли до неприкритого шантажу та здирництва. Зловмисники нічого не шифрують, вони просто крадуть дані та погрожують їх витоком. У другому кварталі 2023 року такі випадки прямого здирництва склали майже третину всієї статистики, зібраної під час реагування на інциденти. А за кількістю — навіть перевищили число інцидентів зі здирницьким ПЗ. Додатково цей тренд посилила така подія: у цих великих груп зловмисників стався витік вихідного коду їхніх конструкторів та інших інструментів, що згодом дало змогу менш досвідченим зловмисникам модифікувати код, створити та розгорнути власні набори програм-вимагачів.

Вектори доступу

Серед початкових векторів доступу найчастіше використовувалися такі:

- застосування вразливостей у загальнодоступних програмах;

- використання скомпрометованих або дійсних облікових даних;

- фішинг.

Аналіз показав, що зловмисники постійно використовують старі вразливості ПЗ, деяким з яких понад 10 років. Це свідчить про те, що організації мають запровадити здорову та ефективну програму латок та оновлень.

Якщо компанії й далі спиратимуться на стару інфраструктуру з відомими вразливостями, це використовуватиметься як основні точки входу в мережу. Модернізована мережа є найкращою відповіддю. Втім, навіть старе обладнання, якщо в ньому регулярно оновлювати програмне забезпечення, дає більше шансів для захисту.

Про відповідальність працівників та загальну культуру компанії

Окремі працівники та корпоративна культура, безумовно, можуть сприяти оздоровленню екосистеми кібербезпеки. Кожний працівник має дотримуватися політики безпеки компанії, уникати повторного використання паролів чи спрощених паролів, вживати належних запобіжних заходів під час віддаленої роботи та бути пильним щодо атак соціальної інженерії. Для підвищення корпоративної культури необхідне часте навчання і тестування. Важливо, щоб відповідальні за внутрішню безпеку спеціалісти, мали змогу ефективно впливати на політику компанії.

Експерти з безпеки мають запровадити багатофакторну автентифікацію та сегментацію мережі. Адже бізнеси бажають якомога надійніше захистити свої активи й бути впевненими, що керування доступом і обліковими даними є безпечними. Відділу ІБ важливо мати план реагування на інциденти, щоб швидко та ефективно відповідати на подію, а не вигадувати план на ходу.

Роль АІ у сфері кіберзахисту

Технології на базі штучного інтелекту відіграють усе більшу роль у сфері захисту соціальної інженерії. Адже вони дають змогу ще швидше створювати нові засоби захисту. Це стрімкі технологічні перегони, що додають складнощів до вже відомих класичних проблем безпеки. Зловмисники за допомогою штучного інтелекту генерують витончені, переконливі та цілеспрямовані приманки. З іншого боку, на базі АІ можна створювати й інструменти для кіберзахисту: зокрема в Talos зараз розробляють модель машинного навчання, що допомагає виявити компрометацію корпоративної електронної пошти. Також машинне навчання здатне виявляти дезінформацію в інтернеті. Тож АІ відкриває широкі можливості для обох сторін.

Кіберзагрози зі стану агресора

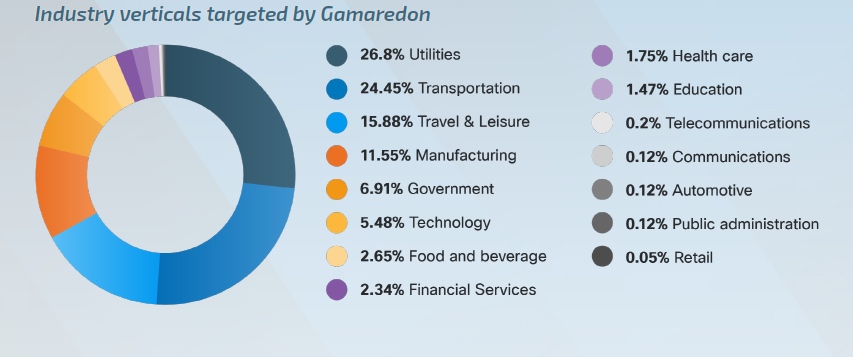

Окремий розділ звіту присвячено аналізу активності кіберзлочинців з росії. Зазначається, що пов’язані з цією країною APT-групи Gamaredon і Turla продовжують залишатися головними загрозами в цьому просторі, оновлюючи аспекти своїх атак і набори інструментів для підтримки своїх TTP, попри міжнародні зусилля по боротьбі з російською кіберзагрозою.

Cisco Talos уважно відстежує діяльність, пов’язану з Gamaredon, APT, яка, як припускають, є групою російських агентів, підтримуваних урядом, що базуються в Криму. Хоча в останні місяці група зосередила свої зусилля на кібершпигунстві проти українських організацій, вона також атакує організації в усьому світі, але її віктимологія менш сфокусована порівняно з іншими російськими APT, що діють у цьому просторі. Turla також здійснює довгострокове шпигунство та ексфільтрацію даних, що відповідає пріоритетами російської розвідки, Цю APT-групу уряд США приписує одному з підрозділів ФСБ. На відміну від Gamaredon, який, за спостереженнями Talos, націлився на цілу низку секторів у 2023 році, Turla відомий набагато більш цілеспрямованими операціями проти меншої кількості стратегічно важливих організацій. Turla, за публічними оцінками, діє від імені іншого, ніж Gamaredon, підрозділу ФСБ, імовірно, здатний скомпрометувати набагато ширший спектр організацій по всьому світу, але обмежує свої операції тим, що обмежує свої операції тими цілями, які, на їхню думку, мають високу цінність.

Прогнози на 2024 рік

Програми-вимагачі поширюватимуться і надалі. Разом із тим, зловмисники активніше використовуватимуть завантажувачі. Це тип ПЗ, який можна придбати в даркнеті або отримати у відкритому доступі. У 2023 році обсяги застосування завантажувачів зростали та зростатимуть в поточному році.

Один із найпопулярніших завантажувачів минулого року Qakbot нещодавно був фактично ліквідований. Але з’явилося кілька нових завантажувачів. Що стосується APT (просунутих постійних загроз), то в Cisco і далі спостерігають, як Україна стає мішенню з боку високопрофесійних хакерських груп, пов’язаних із рф та Китаєм. Вони націлені на організації, пов’язані з критичною інфраструктурою та важливими послугами у галузях стратегічного значення.

Проте у минулому році були позитивні моменти, що додають оптимізму й на цей рік. Кваліфікація і співпраця спеціалістів у галузі кібербезпеки зростає. У 2023 році Cisco оголосила про створення Коаліції мережевої стійкості (Network Resilience Coalition), що допомагає виявляти зловмисників і захищати організації від кібератак, зокрема в Україні. Ця коаліція досягла величезних успіхів у боротьбі з кіберзлочинністю.

Джерело: https://ko.com.ua/